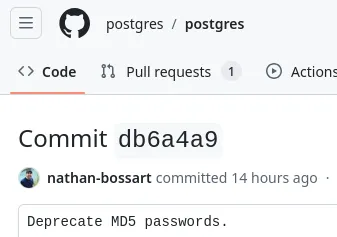

PostgreSQL Deprecia Suporte a Senhas MD5

Se você ainda está usando MD5 para proteger senhas no PostgreSQL, é hora de soar o alarme e revisar suas práticas de segurança. O MD5, já amplamente considerado obsoleto, finalmente está sendo descontinuado no PostgreSQL, marcando o início do fim para um dos algoritmos mais inseguros ainda em uso em alguns sistemas.

O Problema com o MD5

MD5 não é adequado para hash de senhas há anos, pois é vulnerável a ataques de força bruta e pass-the-hash. Isso significa que, se um invasor obtiver o hash e o nome de usuário, ele pode se autenticar sem precisar da senha real.

O PostgreSQL já havia introduzido o SCRAM-SHA-256 na versão 10, um método muito mais seguro, mas continuava permitindo o MD5 como legado. Agora, os desenvolvedores decidiram agir, estabelecendo um plano escalonado para sua remoção completa:

Cronograma para o Fim do MD5 no PostgreSQL

- PostgreSQL 18:

- MD5 marcado como obsoleto.

- Avisos serão emitidos ao usar MD5 para novas senhas.

- Opção de desativar os avisos configurando o parâmetro

md5_password_warningspara “off”.

- PostgreSQL 19:

- Será permitido autenticar com MD5, mas novas senhas MD5 não poderão mais ser criadas.

- PostgreSQL 20:

- MD5 será completamente desativado para autenticação.

- PostgreSQL 21:

- Fim completo: sem suporte para atualizações ou uso de MD5.

O Que Fazer Agora?

Se o seu banco de dados ainda depende do MD5, é essencial migrar imediatamente para SCRAM-SHA-256 ou outro método moderno de autenticação. Embora o MD5 ainda seja aceito por mais algumas versões, a mudança é inevitável.

Por que esperar para reforçar sua segurança? Com a depreciação oficial, o tempo para modernizar suas práticas de autenticação está acabando. Além disso, manter o MD5 pode expor seu sistema a riscos desnecessários.

Referencia phoronix.

Publicar comentário